导读:阿里云服务器老是提示phpcms v9前台注入导致任意文件读取漏洞,具体信息如下:漏洞名称:phpcms前台注入导致任意文件读取漏洞补丁编号:77...

阿里云服务器老是提示phpcms v9前台注入导致任意文件读取漏洞,具体信息如下:

漏洞名称:phpcms前台注入导致任意文件读取漏洞

补丁编号:7773618

补丁文件:/phpcms/modules/content/down.php

补丁来源:云盾自研更新时间:2016-10-01 10:22:15

漏洞描述:phpcms的/phpcms/modules/content/down.php文件中,对输入参数$_GET['a_k']未进行严格过滤,导致SQL注入的发生,黑客可利用该漏洞读取任意文件。【注意:该补丁为云盾自研代码修复方案,云盾会根据您当前代码是否符合云盾自研的修复模式进行检测,如果您自行采取了底层/框架统一修复、或者使用了其他的修复方案,可能会导致您虽然已经修复了改漏洞,云盾依然报告存在漏洞,遇到该情况可选择忽略该漏洞提示】

解决方法如下:

1.首先找到这个文件/phpcms/modules/content/down.php

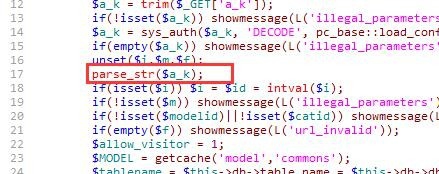

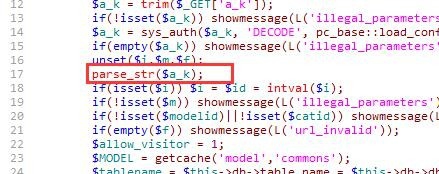

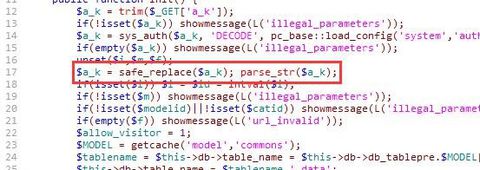

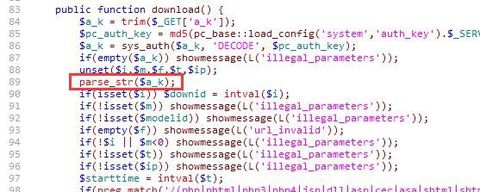

2.搜索如下代码(17行):parse_str($a_k);

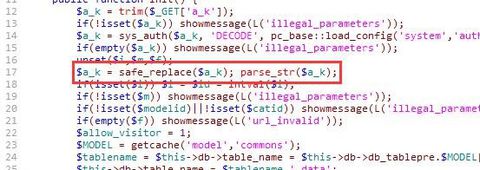

3.将17行直接替换为如下代码:$a_k = safe_replace($a_k); parse_str($a_k);

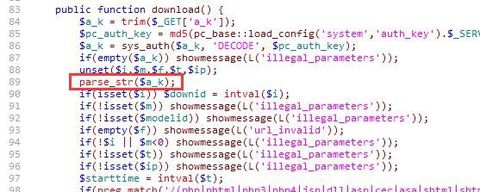

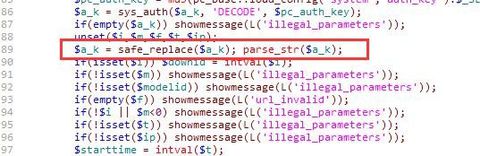

4.搜索如下代码(89行):parse_str($a_k);

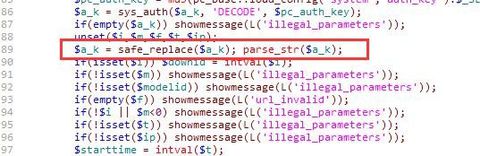

5.将89行直接替换为如下代码:$a_k = safe_replace($a_k); parse_str($a_k);

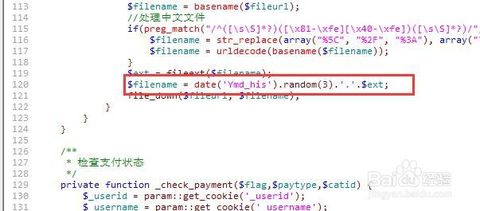

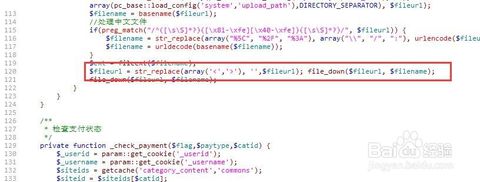

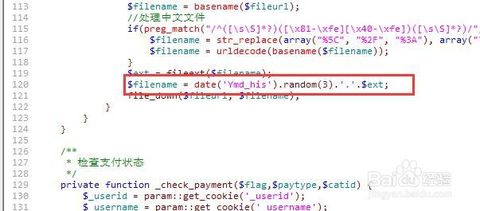

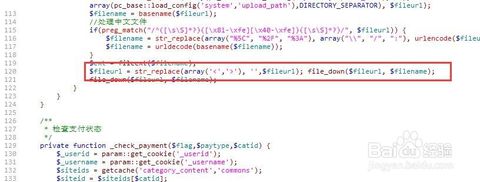

6.搜索如下代码(120行):file_down($fileurl, $filename);

7.将120行直接替换为如下代码:$fileurl = str_replace(array('<','>'), '',$fileurl); file_down($fileurl, $filename);

修改完后保存上传更新即可